- ავტორი Lynn Donovan [email protected].

- Public 2023-12-15 23:49.

- ბოლოს შეცვლილი 2025-01-22 17:29.

საფრთხეებზე ნადირობა ბევრ სარგებელს გვთავაზობს, მათ შორის:

- დარღვევების და დარღვევის მცდელობების შემცირება;

- უფრო მცირე შეტევის ზედაპირი ნაკლები თავდასხმის ვექტორებით;

- პასუხის სიჩქარისა და სიზუსტის გაზრდა; და.

- თქვენი გარემოს უსაფრთხოების გაზომვადი გაუმჯობესება.

ამის გამო, რას აკეთებენ საფრთხეებზე მონადირეები?

კიბერ მუქარის მონადირეები არიან ინფორმაციული უსაფრთხოების პროფესიონალები, რომლებიც პროაქტიულად და განმეორებით აღმოაჩენენ, იზოლირებენ და ანეიტრალებენ მოწინავეებს მუქარები რომლებიც თავს არიდებენ უსაფრთხოების ავტომატურ გადაწყვეტილებებს. კიბერი მუქარის მონადირეები წარმოადგენს სწრაფად მზარდი კიბერის განუყოფელ ნაწილს მუქარა დაზვერვის ინდუსტრია.

გარდა ზემოაღნიშნულისა, არის თუ არა თავდასხმებზე ნადირობის პროაქტიული გზა? პროაქტიული მუქარა ნადირობა არის პროცესი პროაქტიულად ძიება ქსელებში ან მონაცემთა ნაკრებებში, რათა აღმოაჩინოს და უპასუხოს მოწინავე კიბერ საფრთხეებს, რომლებიც თავს არიდებენ ტრადიციულ წესებზე ან ხელმოწერებზე დაფუძნებულ უსაფრთხოების კონტროლს.

ასევე იცოდე, როგორ იწყებ საფრთხეებზე ნადირობას?

როგორ ჩავატაროთ საფრთხის ნადირობა

- შიდა vs. outsourced.

- დაიწყეთ სწორი დაგეგმვით.

- აირჩიეთ თემა შესამოწმებლად.

- შეიმუშავეთ და შეამოწმეთ ჰიპოთეზა.

- შეაგროვეთ ინფორმაცია.

- მონაცემების ორგანიზება.

- რუტინული ამოცანების ავტომატიზაცია.

- მიიღეთ პასუხი თქვენს კითხვაზე და დაგეგმეთ მოქმედების კურსი.

ქვემოთ ჩამოთვლილთაგან რომელია საფრთხის მოდელირების ასპექტები?

აქ მოცემულია 5 ნაბიჯი თქვენი სისტემის უსაფრთხოებისთვის საფრთხის მოდელირების საშუალებით

- ნაბიჯი 1: უსაფრთხოების მიზნების იდენტიფიცირება.

- ნაბიჯი 2: აქტივების და გარე დამოკიდებულების იდენტიფიცირება.

- ნაბიჯი 3: ნდობის ზონების იდენტიფიცირება.

- ნაბიჯი 4: პოტენციური საფრთხეების და დაუცველობის იდენტიფიცირება.

- ნაბიჯი 5: დოკუმენტის საფრთხის მოდელი.

გირჩევთ:

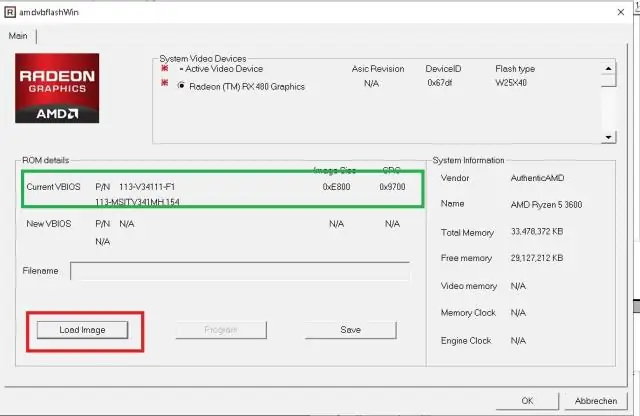

რა სარგებლობა მოაქვს გაფართოების ბარათს?

ალტერნატიულად მოხსენიებული, როგორც დამატებითი ბარათი, გაფართოების დაფა, შიდა ბარათი, ინტერფეისის ადაპტერი ან ბარათი, გაფართოების ბარათი არის PCB, რომელიც ჯდება გაფართოების სლოტში დესკტოპ კომპიუტერზე. გაფართოების ბარათი გამოიყენება კომპიუტერისთვის დამატებითი შესაძლებლობების მისაცემად, როგორიცაა ვიდეოს გაუმჯობესებული შესრულება გრაფიკული ბარათის საშუალებით

ქვემოთ ჩამოთვლილთაგან რომელი მიუთითებს კომპიუტერული პროდუქტის ან სისტემის უნარზე, გაფართოვდეს მომხმარებლების უფრო დიდ რაოდენობაზე დაშლის გარეშე?

მასშტაბურობა ეხება კომპიუტერის, პროდუქტის ან სისტემის უნარს გაფართოების, რათა მოემსახუროს მომხმარებელთა დიდ რაოდენობას დაშლის გარეშე. IT ინფრასტრუქტურა შედგება მხოლოდ იმ ფიზიკური გამოთვლითი მოწყობილობებისგან, რომლებიც საჭიროა საწარმოს ფუნქციონირებისთვის

ქვემოთ ჩამოთვლილთაგან რომელ ინსტრუმენტს შეუძლია შეასრულოს პორტის სკანირება?

მოდით გამოვიკვლიოთ ყველაზე პოპულარული პორტის სკანერის ინსტრუმენტები, რომლებიც გამოიყენება infosec ველში. Nmap. Nmap ნიშნავს "Network Mapper", ეს არის ყველაზე პოპულარული ქსელის აღმოჩენა და პორტის სკანერი ისტორიაში. Unicornscan. Unicornscan არის მეორე ყველაზე პოპულარული უფასო პორტის სკანერი Nmap-ის შემდეგ. Angry IP სკანირება. ნეტკატი. ზენმაპი

ქვემოთ ჩამოთვლილთაგან რომელია VPN-ების სარგებელი?

მაგრამ გარდა „კომპიუტერული კომუნიკაციების პირადი სფეროს“შექმნის როლისა, VPN ტექნოლოგიას აქვს მრავალი სხვა უპირატესობა: გაძლიერებული უსაფრთხოება. დისტანციური მართვა. ფაილების გაზიარება. ონლაინ ანონიმურობა. ვებსაიტების განბლოკვა და ფილტრების გვერდის ავლით. შეცვალეთ IP მისამართი. უკეთესი შესრულება. შეამცირეთ ხარჯები

ქვემოთ ჩამოთვლილთაგან რომელია JUnit ტესტების მახასიათებლები?

JUnit-ის მახასიათებლები JUnit არის ღია კოდის ჩარჩო, რომელიც გამოიყენება ტესტების ჩასაწერად და გასაშვებად. გთავაზობთ ანოტაციებს ტესტის მეთოდების დასადგენად. გთავაზობთ მტკიცებულებებს მოსალოდნელი შედეგების შესამოწმებლად. უზრუნველყოფს საცდელ მორბენალებს გაშვებული ტესტებისთვის. JUnit ტესტები საშუალებას გაძლევთ დაწეროთ კოდები უფრო სწრაფად, რაც ზრდის ხარისხს