- ავტორი Lynn Donovan [email protected].

- Public 2023-12-15 23:49.

- ბოლოს შეცვლილი 2025-01-22 17:29.

მონაცემთა ბაზის უსაფრთხოება ეხმარება: კომპანიის შეტევების ბლოკირებას, მათ შორის გამოსასყიდ პროგრამას და დარღვეულ ფაიერვოლებს, რაც თავის მხრივ უსაფრთხოდ ინახავს სენსიტიურ ინფორმაციას. დარწმუნდით, რომ სერვერის ფიზიკური დაზიანება არ გამოიწვევს მონაცემთა დაკარგვას. თავიდან აიცილეთ მონაცემთა დაკარგვა ფაილების კორუფციის ან პროგრამირების შეცდომების გამო.

ასევე უნდა ვიცოდეთ, რა უნდა გავაკეთოთ იმისათვის, რომ დავიცვათ ჩვენი მონაცემთა ბაზა?

აქ მოცემულია ხუთი რამ, რისი გაკეთებაც შეგიძლიათ თქვენი კომპანიისა და მომხმარებლის ინფორმაციის უსაფრთხოდ და დაცვით შესანარჩუნებლად

- გქონდეთ უსაფრთხო პაროლები. დედამიწაზე ყველაზე დახვეწილი სისტემები ვერ იცავს ცუდი პაროლისგან.

- დაშიფრეთ თქვენი მონაცემთა ბაზა.

- ნუ აჩვენებ ხალხს უკანა კარს.

- სეგმენტირება თქვენი მონაცემთა ბაზა.

- თქვენი მონაცემთა ბაზის მონიტორინგი და აუდიტი.

ანალოგიურად, რატომ არის მონაცემთა კონფიდენციალურობა ძალიან მნიშვნელოვანი მონაცემთა ბაზის მომხმარებლებისთვის? მონაცემთა კონფიდენციალურობა ყოველთვის იყო მნიშვნელოვანი . ერთი კომპანია შეიძლება ფლობდეს მილიონობით მომხმარებლის პერსონალურ ინფორმაციას - მონაცემები რომ მას სჭირდება კონფიდენციალურობის შენარჩუნება, რათა მომხმარებელთა ვინაობა იყოს მაქსიმალურად დაცული და დაცული, ხოლო კომპანიის რეპუტაცია დარჩეს ხელუხლებელი.

ანალოგიურად შეიძლება ვინმემ იკითხოს, რა იგულისხმება მონაცემთა ბაზის უსაფრთხოებაში?

მონაცემთა ბაზის უსაფრთხოება ეხება კოლექტიური ზომების დაცვას და უსაფრთხო ა მონაცემთა ბაზა ან მონაცემთა ბაზა მართვის პროგრამული უზრუნველყოფა არალეგიტიმური გამოყენებისა და მავნე საფრთხეებისა და თავდასხმებისგან. ეს არის ფართო ტერმინი, რომელიც მოიცავს უამრავ პროცესს, ხელსაწყოს და მეთოდოლოგიას, რომლებიც უზრუნველყოფენ უსაფრთხოება ფარგლებში ა მონაცემთა ბაზა გარემო.

რა არის მონაცემთა ბაზის უსაფრთხოების ტიპები?

მონაცემთა ბაზის უსაფრთხოება მოიცავს მრავალ კონტროლს, მათ შორის სისტემის გამკვრივებას, წვდომას, DBMS კონფიგურაციას და უსაფრთხოება მონიტორინგი. ესენი განსხვავებული უსაფრთხოება კონტროლი ხელს უწყობს გვერდის ავლით მართვას უსაფრთხოება პროტოკოლები.

გირჩევთ:

რატომ არის საჭირო მონაცემთა მიგრაცია?

მონაცემთა მიგრაცია მნიშვნელოვანია, რადგან ის აუცილებელი კომპონენტია სერვერისა და შენახვის ტექნიკის განახლებისთვის ან კონსოლიდაციისთვის, ან მონაცემთა ინტენსიური აპლიკაციების დასამატებლად, როგორიცაა მონაცემთა ბაზები, მონაცემთა საწყობები და მონაცემთა ტბები და ფართომასშტაბიანი ვირტუალიზაციის პროექტები

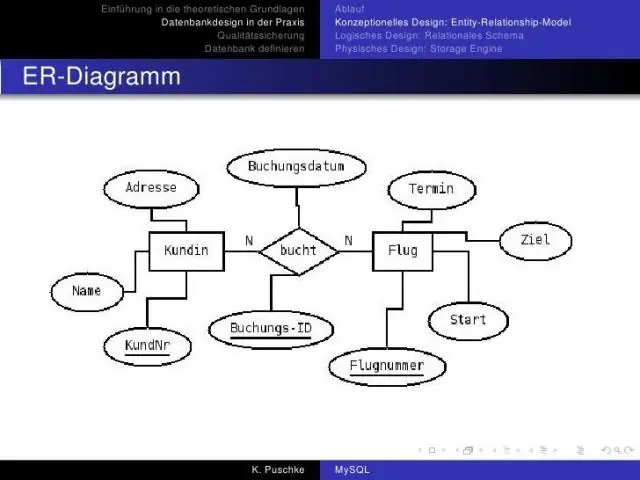

რა არის მონაცემთა ბაზის ლოგიკური დიზაინი და მონაცემთა ბაზის ფიზიკური დიზაინი?

მონაცემთა ბაზის ლოგიკური მოდელირება მოიცავს; ERD, ბიზნესპროცესების დიაგრამები და მომხმარებლის უკუკავშირის დოკუმენტაცია; ვინაიდან მონაცემთა ბაზის ფიზიკური მოდელირება მოიცავს; სერვერის მოდელის დიაგრამა, მონაცემთა ბაზის დიზაინის დოკუმენტაცია და მომხმარებლის უკუკავშირის დოკუმენტაცია

რა არის ღრუბლოვანი გამოთვლა რატომ არის საჭირო?

ხელმისაწვდომობა; Cloud Computing აადვილებს აპლიკაციებსა და მონაცემებზე წვდომას მსოფლიოს ნებისმიერი ადგილიდან და ნებისმიერი მოწყობილობიდან, რომელსაც აქვს ინტერნეტი. ხარჯების დაზოგვა; Cloud Computing სთავაზობს ბიზნესებს მასშტაბური გამოთვლითი რესურსებით, რაც დაზოგავს მათ შეძენისა და შენარჩუნების ხარჯებს

რატომ არის საჭირო მონაცემთა მარტები?

მონაცემთა მარტები მომხმარებლებს საშუალებას აძლევს მიიღონ ინფორმაცია ცალკეული განყოფილებების ან საგნების შესახებ, რაც აუმჯობესებს მომხმარებლის რეაგირების დროს. იმის გამო, რომ მონაცემთა მარტის კატალოგში მოცემულია სპეციფიკური მონაცემები, ისინი ხშირად საჭიროებენ ნაკლებ ადგილს, ვიდრე საწარმოს მონაცემთა საწყობები, რაც მათ აადვილებს ძიებას და უფრო იაფს

არის ნაგულისხმევი ზოგადი მონაცემთა ბაზის ადმინისტრატორის ანგარიში Oracle მონაცემთა ბაზებისთვის?

მონაცემთა ბაზის უსაფრთხოება (გვერდი 185). SYSTEM არის ნაგულისხმევი ზოგადი მონაცემთა ბაზის ადმინისტრატორის ანგარიში Oracle მონაცემთა ბაზებისთვის. SYS და SYSTEM ავტომატურად ენიჭებათ DBA როლს, მაგრამ SYSTEM არის ერთადერთი ანგარიში, რომელიც უნდა იქნას გამოყენებული დამატებითი ცხრილებისა და ხედების შესაქმნელად, რომლებსაც იყენებს Oracle